Kilka dni temu miała miejsce premiera najnowszego smartwatcha Tag Heuer Connected zaprojektowanego przy współpracy firm Tag Heuer, Intel i Google. Żaden z dotychczas zaprezentowanych zegarków nie był tak bardzo godny by znaleźć swoje miejsce na nadgarstu CEO i wyższych rangą managerów jak najnowszy produkt firmy Tag Heuer. Okazuje się on być również idealnym rozszerzeniem tworzonego przez nas rozwiązania do automatyzacji procesów biznesowych o nazwie Elastic Flow. Dzięki połączeniu technologii ubieralnych i urządzeń mobilnych z rozwiązaniem opartym o chmurę Microsoft Azure i technologię SharePoint/Office 365 uzyskaliśmy rozwiązanie które diametralnie zmienia sposób pracy i szybkość podejmowania decyzji.

ELASTIC FLOW zapewnia mechanizmy do obsługi procesów obiegu dokumentów i spraw w organizacji. Podstawowe funkcjonalności to: możliwość rejestracji i archiwizacji dokumentów papierowych w kancelarii firmy, obieg dokumentów w formie elektronicznej, łatwe definiowanie ścieżek obiegu dokumentów oraz obsługa wewnętrznych procesów i spraw dzięki mechanizmom tworzenia formularzy.

Dzięki zastosowaniu technologii „szybkich akcji” decyzje mogą być w łatwy sposób podejmowane z użyciem aplikacji działającej w przeglądarce internetowej oraz aplikacji mobilnej i zegarka. Od teraz jeden ruch palca wystarczy by przydzielić urlop, zatwierdzić delegację czy potwierdzić spotkanie.

Wprowadzając firmę do chmury Azure musimy rozważyć i zaplanować wiele kwestii. O wiele łatwiej mają firmy które nie mają jeszcze żadnej infrastruktury informatycznej i całą przygodę rozpoczynają od chmury. W większości jednak przypadków proces przejścia do chmury oznacza powolną migrację lokalnej infrastruktury do chmury. W takim przypadku podstawowym zagadnieniem staje się połączenie ze sobą tych dwóch środowisk. W tym artykule spróbuję przedstawić najprostszą konfigurację podłączając lokalne środowisko do chmury Azure za pomocą najtańszego routera jaki znalazłem na rynku a jaki wspiera połączenia VPN typu site-to-site.

Firma Microsoft publikuje oficjalną listę modeli urządzeń za pomocą których możemy zestawić takie połączenie – jednak są tam głównie modele z wyższej półki. W praktyce do celów tego testu udało mi się znaleźć kilka tańszych urządzeń a wśród nich router TL-WR842ND (chyba najtańsze sprzętowe urządzenie pozwalające zestawić połączenie VPN typu site-to-site). Według specyfikacji producenta pozwala on zestawić do 5 połączeń IPSec.

Po sprawdzeniu parametrów i obsługiwanych protokołów szyfrowania (które nie sposób było znaleźć nawet w dokumentacji producenta) wyszło, że sprzęt powinien podołać zadaniu. Za pomocą tego sprzętu możemy więc zestawić połączenie LAN-to-LAN VPN z chmurą Azure. Azure udostępnia dwa typy gatewaya z którym łączyło będzie się nasze urządzenie: „Static Routing VPN gateway” i „Dynamic Routing VPN gateway”. Na tym etapie musimy wiedzieć jedynie, że za pomocą gatewaya wspierającego routing statyczny zestawimy tylko jedno połączenie typu site-to-site natomiast router wspierający routing dynamiczny pozwoli nam na realizację bardziej rozbudowanych scenariuszy (wiele oddziałów firmy, wiele sieci VNet, wiele subskrypcji Azure, itp.). Więcej informacji na ten temat znajdziemy na stronach Microsoftu. W przypadku routingu dynamicznego zdarza się jednak że część routerów nawet tych z wyższej półki nie jest kompatybilna z gatewayem Azure. Co ciekawe w ofercie TP-Link’a znalazłem jeszcze jedno niedrogie urządzenie (TL-ER604W) wspierające routing dynamiczny (protokoły RIP v1/v2) – trudno mi jednak w tej chwili powiedzieć czy faktycznie zadziała z Azure. „Urządzeniem” kompatybilnym z dynamicznym routerem Azure jest również komputer z zainstalowanym Windows Server 2012 z usługą Routing and Remote Access (RRAS) – więcej informacji na temat takiej konfiguracji łatwo znaleźć w sieci.

Przejdźmy zatem do konfiguracji naszego połączenia. Rozpoczynamy od podłączenia naszego routera do sieci Internet. Tu pojawia się kolejne wyzwanie – urządzenie to musi być wpięte bezpośrednio do sieci (nie za NAT’em) i posiadać stały zewnętrzny numer IP. Następnie przechodzimy do portalu Azure i wybieramy NEW -> Network Services -> Virtual Network -> Add Local Network.

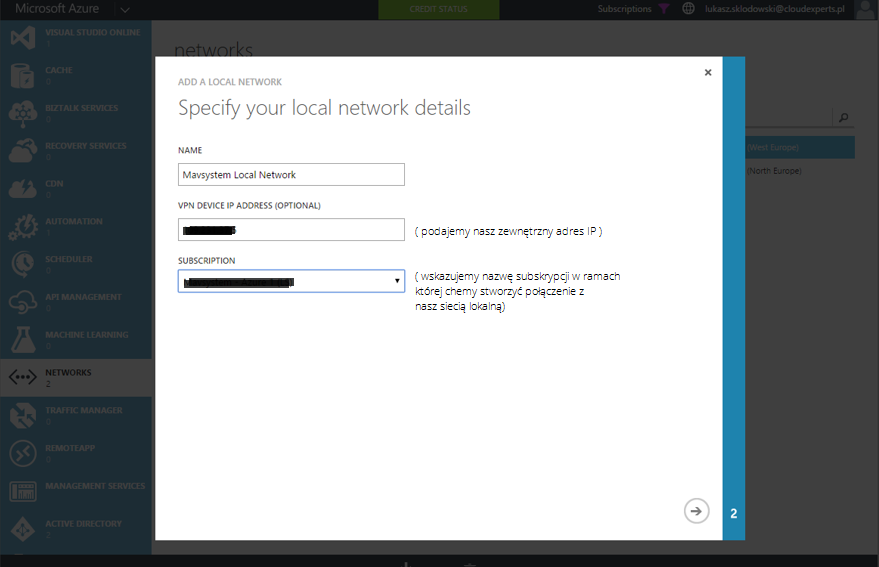

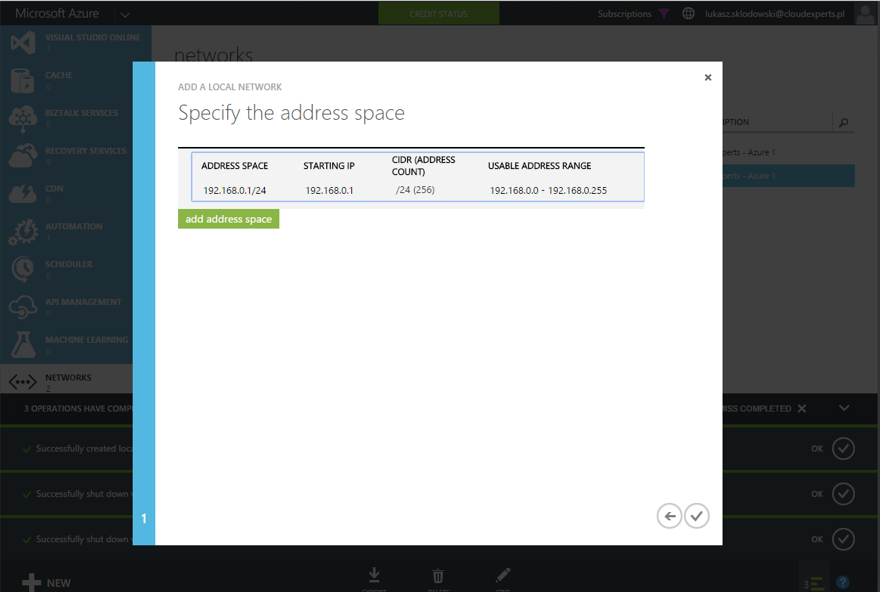

Następnie w kreatorze który zobaczymy wskazujemy dowolną nazwę, wprowadzamy nasz zewnętrzny adres IP oraz wskazujemy subskrypcję w ramach której chcemy uruchomić połączenie VPN. W kolejnym kroku kreatora wskazujemy jaką numerację stosujemy w naszej sieci lokalnej.

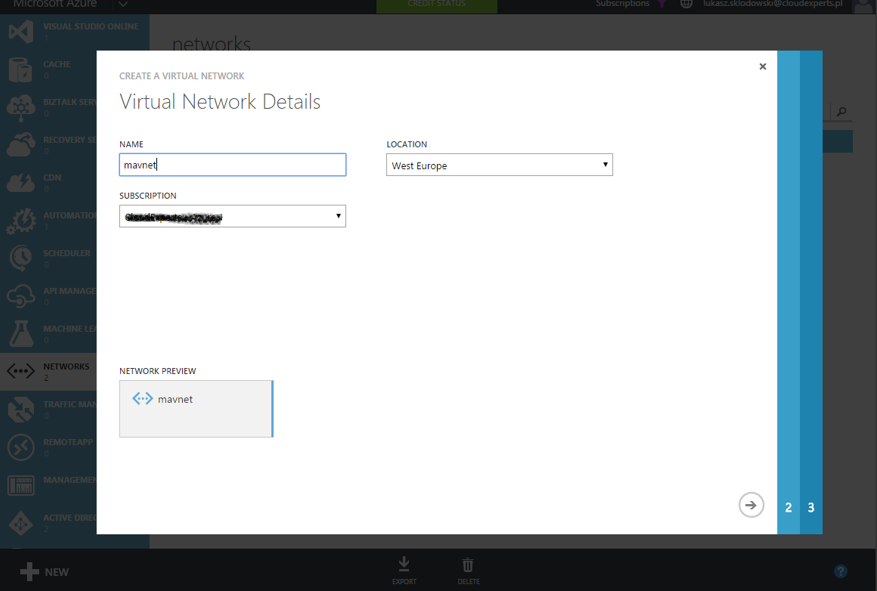

Następnie jeżeli jeszcze nie posiadamy wirtualnej sieci w Azure musimy ją utworzyć. Wybieramy NEW -> Network Services -> Virtual Network -> Custom create i przechodzimy do konfiguracji.

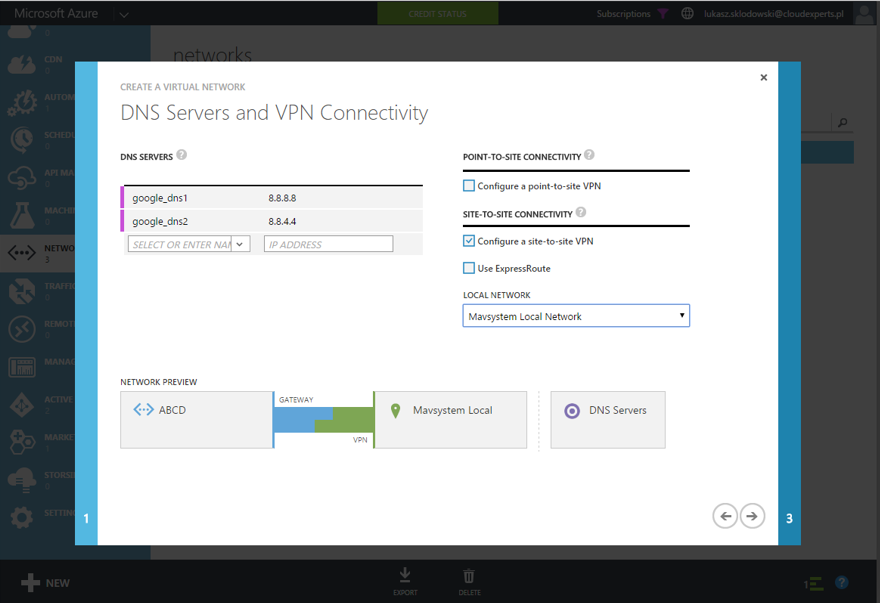

Na pierwszym ekranie wskazujemy nazwę sieci oraz centrum danych w którym chcemy ją utworzyć (ja wybieram zawsze West Europe ponieważ obsługuje obecnie więcej usług niż North Europe). W kolejnym kroku wskazujemy serwery DNS jakie mają zostać zarejestrowane w wirtualnej sieci (możemy wskazać tu adres IP naszego lokalnego serwera DNS jeżeli chcemy by nazwy z naszej sieci lokalnej były poprawnie rozwiązywane lub wskazać publiczne serwery DNS jeżeli nie mamy takiej potrzeby. Zaznaczamy również checkbox obok „Configure a site-to-site VPN” i wybieramy utworzoną wcześniej definicję sieci lokalnej.

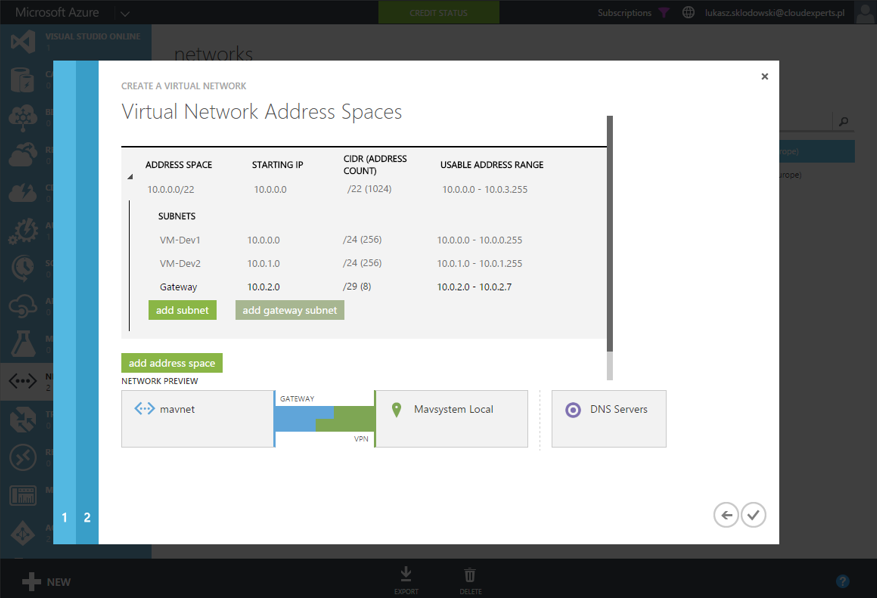

W ostatnim kroku tego kreatora wybieramy numerację jaką chcemy stosować w naszej wirtualnej sieci oraz definiujemy ewentualne podsieci.

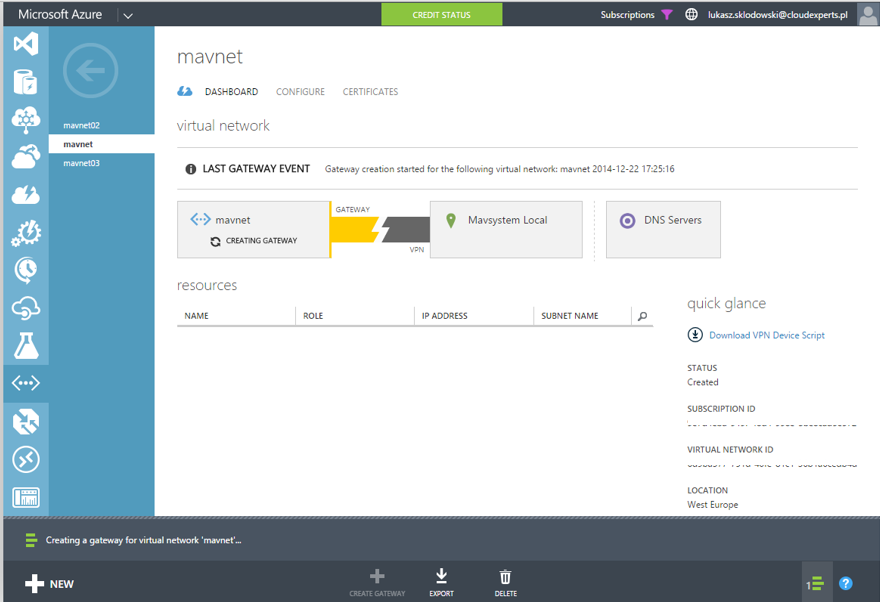

Po przejściu do utworzonej przed chwilą sieci wirtualnej wybieramy opcję „Create Gateway” i w zależności od rodzaju gatewaya jaki chcemy skonfigurować wybieramy „Static Gateway” lub „Dynamic Gateway” (ja zgodnie z tym co napisałem na początku wpisu będę konfigurował router statyczny). Po wybraniu tej opcji musimy odczekać kilka minut na utworzenie gatewaya.

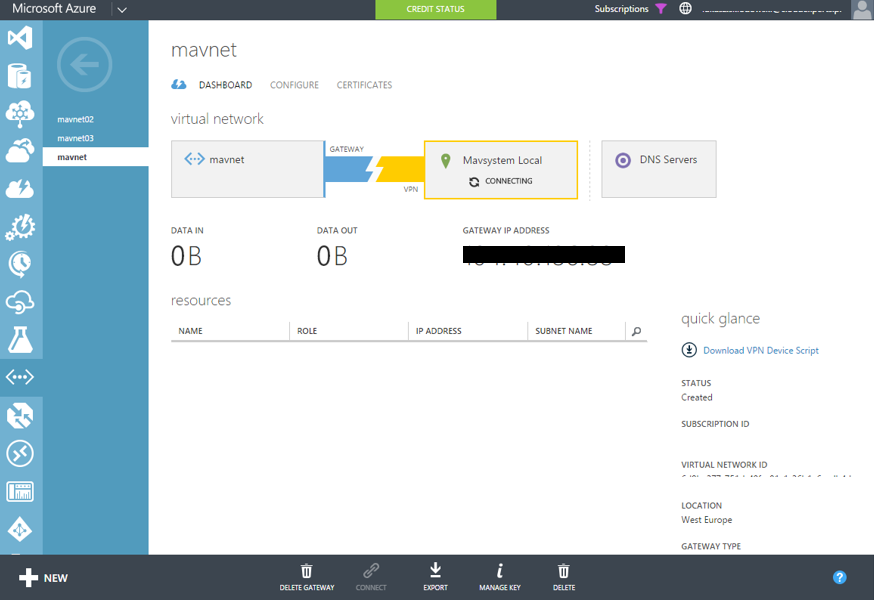

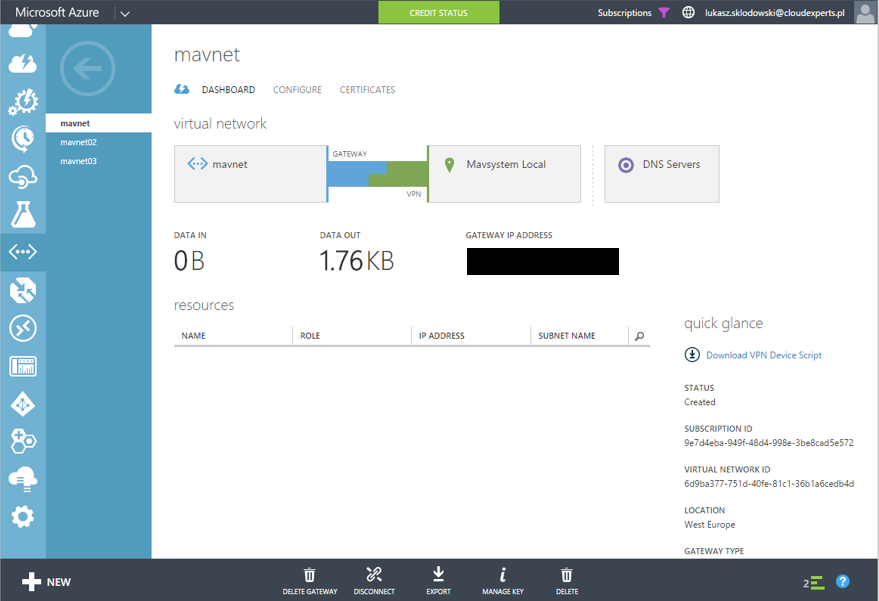

Gdy proces ten się zakończy połączenie VPN zmieni status na „connecting” oraz zobaczymy zewnętrzny adres IP gatewaya uruchomionego przez Azure.

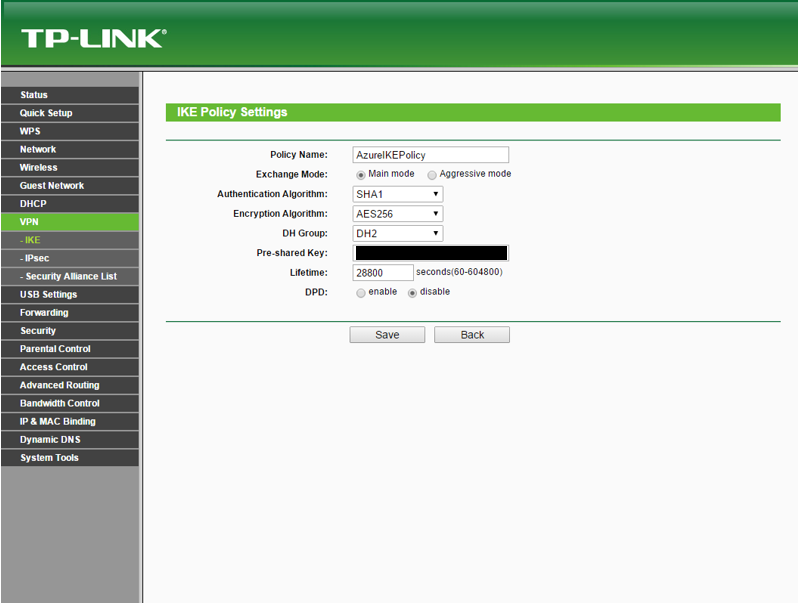

W tym momecie dysponując którymś ze wspieranych przez Microsoft urządzeń lub Windows Server z usługą RRAS wystarczy pobrać skrypt konfiguracyjny do naszego urządzenia. W naszym przypadku musimy jednak skonfigurować router TP-Link ręcznie. Wchodzimy więc do panelu administracyjnego naszego urządzenia (zakładka VPN->IKE) i wprowadzamy konfigurację zgodnie z poniższym rysunkiem. Wartość klucza „Pre-shared Key” pobieramy z portalu Windows Azure – po utworzeniu naszego gatewaya na dolnym pasku znajdziemy przycisk „Manage Key” skąd możemy skopiować wartość klucza. Jeżeli nasze urządzenie nie wspiera takiej konfiguracji możemy spróbować innej – wspierane konfiguracje znajdziemy na stronie Microsoft.

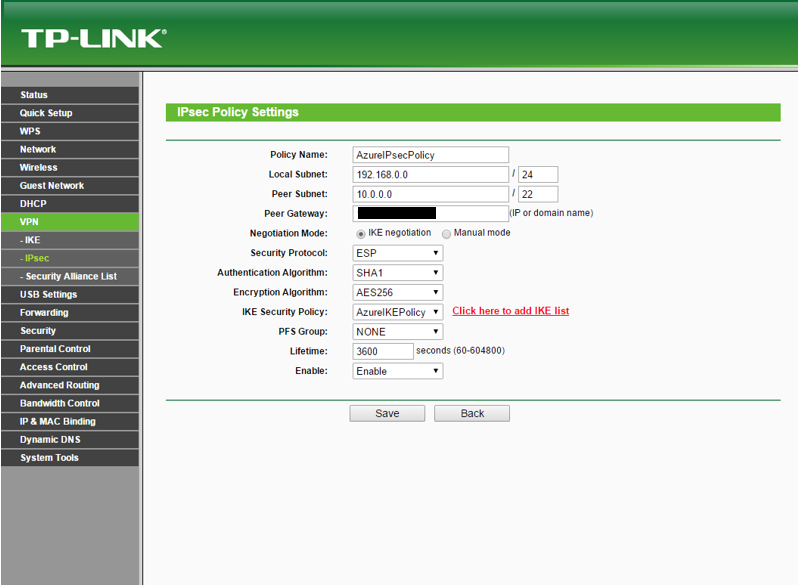

Następnie przechodzimy do zakładki IPSec i ponownie wprowadzamy konfigurację zgodnie z poniższym rysunkiem zwracając uwagę na pola „Local Subnet” gdzie wskazujemy numerację naszej sieci lokalnej, „Peer Subnet” gdzie wskazujemy numerację sieci wirtualnej Azure (zgodnie z konfiguracją sieci wirtualnej) oraz „Peer Gateway” czyli adres IP gatewaya utworzonego przez Azure.

Jeżeli wszystko się powiedzie to po chwili w zakładce „Security Alliance List” w konfiguracji naszego routera zobaczymy informacje na temat zestawionego połączenia. Po zalogowaniu do portalu Azure zobaczymy natomiast wizualizację, że nasze połączenie zostało skonfigurowane.

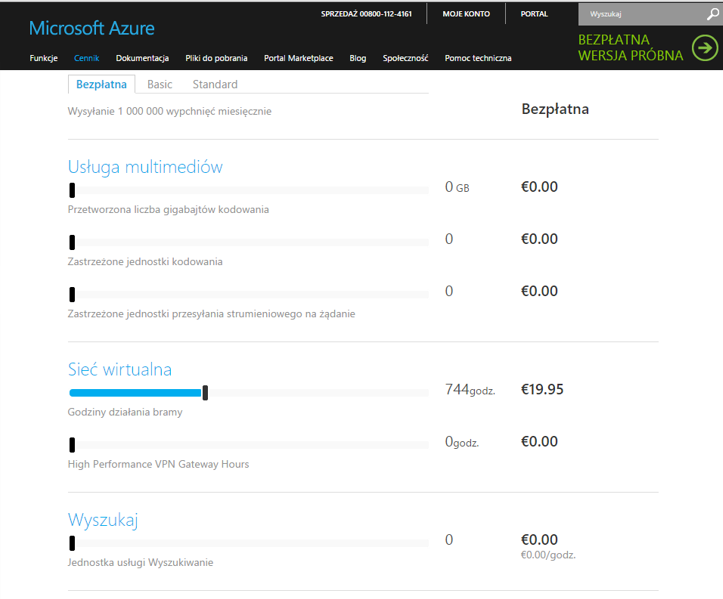

Od tego też momentu Microsoft będzie obciążał nas kosztami licząc czas w którym działał gateway w usłudze Azure oraz za wygenerowany ruch. Aby poznać orientacyjne miesięczne koszty możemy skorzystać z kalkulatora udostępnionego na stronach Microsoft.

Aby bez ryzyka przetestować ten scenariusz możemy wykorzystać wersję próbną usługi Windows Azure.

W tej sekcji znajdują się wpisy które zostały opublikowane na blogu OfficeSystem.pl w latach 2006-2010. W tym czasie intormacje na temat technologii SharePoint umieszczało na łamach portalu poza mną jeszcze kilku autorów. Byli to: Szymon Bochniak, Maciej Stasiak, Tomasz Rabiński – bardzo Wam dziękuję za poświęcony czas.

Blog OfficeSystem.pl powróci wkrotce w nowej formie.

Zespół amerykańskiej firmy SharePoint Solutions udostępnił na swojej stronie zestaw materiałów wideo omawiających tematykę SharePointa. Pokaźna baza została podzielona na sekcje związane z poziomem swojej wiedzy jak i rolą odgrywaną w firmie.

Szkolenia wideo tam opublikowane są warte obejrzenia. Dodatkowo autorzy zapowiadają poszerzenie zgromadzonego materiału. Materiały dostępne są za darmo, wymagają jednak rejestracji.

Dzisiejszego dnia ukazał się lipcowy zbiór poprawek i hotfixów przeznaczonych dla usług Windows SharePoint Services 3.0 oraz Microsoft Office SharePoint Server 2007. Kwartalne zbiory poprawek będą ukazywać się do końca tego roku zgodnie z poniższym schematem.

Do instalacji poniższych poprawek konieczne jest posiadanie Service Packa 1 lub 2 zainstalowanego na farmie serwerów.

WSS 3.0

MOSS 2007

Źródło: Microsoft SharePoint Team Blog